L'impact comprend des routeurs populaires, des composants open-source utilisés pour connecter des réseaux locaux stratégiques dans les secteurs de l'énergie, des services de santé, des transports et des services d'urgence.

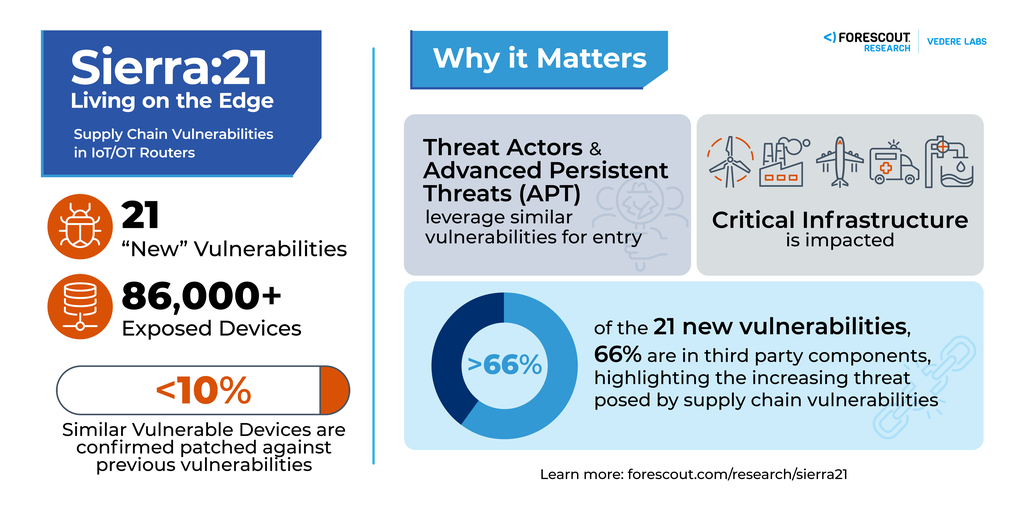

SAN JOSE, California--(BUSINESS WIRE)--Forescout, un leader mondial en cybersécurité, a publié aujourd'hui « SIERRA:21 – Living on the Edge », une analyse de 21 vulnérabilités récemment découvertes dans les routeurs OT/IoT et les composants logiciels open source. Le rapport – produit par Forescout Research – Vedere Labs, une équipe mondiale de haut niveau dédiée à la découverte de vulnérabilités dans les infrastructures critiques, met l'accent sur le risque continu pour ces infrastructures et met en lumière des mesures d'atténuation possibles.

« SIERRA:21 – Living on the Edge » présente des recherches sur les routeurs cellulaires Sierra Wireless AirLink et certains de leurs composants open source, tels que TinyXML et OpenNDS. Les routeurs Sierra Wireless sont populaires – une base de données ouverte des réseaux Wi-Fi montre que 245 000 réseaux dans le monde utilisent Sierra Wireless pour une variété d'applications. Par exemple, ces routeurs sont utilisés dans les véhicules de police pour se connecter à un système de gestion réseau central ou diffuser des vidéos de surveillance, dans les usines pour la surveillance des actifs industriels, dans les établissements de santé pour fournir une connectivité temporaire et gérer des stations de recharge pour véhicules électriques. Les 21 nouvelles vulnérabilités ont le potentiel d'interrompre des communications vitales qui pourraient avoir un impact sur la vie quotidienne.

Lisez sur le blog : Forescout Vedere Labs dévoile 21 nouvelles vulnérabilités affectant les routeurs OT/IoT

Forescout Research constate en outre :

- La surface d'attaque est vaste avec encore 86 000 routeurs vulnérables exposés en ligne. Moins de 10 % de ces routeurs sont confirmés comme ayant été patchés contre des vulnérabilités précédemment connues depuis 2019.

-

Les régions avec le plus grand nombre d'appareils exposés comprennent :

- 68 605 appareils aux États-Unis

- 5 580 appareils au Canada

- 3 853 appareils en Australie

- 2 329 appareils en France

- 1 001 appareils en Thaïlande

- Parmi les 21 vulnérabilités, une est d'une gravité critique (score CVSS 9,6), neuf sont d'une gravité élevée et onze sont d'une gravité moyenne. Ces vulnérabilités permettent aux attaquants de voler des identifiants, de prendre le contrôle d'un routeur en injectant un code malveillant, de persister sur l'appareil et de l'utiliser comme point d'accès initial dans des réseaux critiques.

- Le patching ne peut pas tout résoudre. 90 % des appareils disposant d’une interface de gestion spécifique ont atteint la fin de leur cycle de vie, ce qui signifie qu'ils ne peuvent plus être patchés.

- Il est très difficile de sécuriser les composants de la chaîne d'approvisionnement. Les éléments logiciels open source continuent d'échapper à la vigilance et d'augmenter la surface d'attaque des appareils critiques, entraînant des vulnérabilités difficiles pour les organisations à suivre et à contrôler.

« Nous tirons la sonnette d'alarme aujourd'hui car des milliers de dispositifs OT/IoT représentent une surface d'attaque énorme qui nécessite une attention particulière. », conseille Elisa Constante, vice-présidente de la recherche chez Forescout Research – Vedere Labs. « Les vulnérabilités affectant les infrastructures stratégiques sont comme une fenêtre ouverte pour les acteurs malveillants dans toutes les communautés. Des acteurs soutenus par des États développent des logiciels malveillants personnalisés pour utiliser les routeurs pour la persistance et l'espionnage. Les cybercriminels exploitent également les routeurs et les infrastructures associées pour des proxys résidentiels et pour recruter dans des botnets. Nos découvertes réaffirment la nécessité d'une meilleure sensibilisation aux dispositifs de périphérie OT/IoT qui sont si souvent négligés. »

Sierra Wireless et OpenDNS ont publié des correctifs pour les vulnérabilités identifiées. TinyXML est un projet open source abandonné, donc les vulnérabilités en amont ne seront pas corrigées et doivent être traitées en aval.

Pour en savoir plus, téléchargez le rapport complet « SIERRA:21 – Living on the Edge » maintenant à l’adresse ci-après : https://www.forescout.com/resources/sierra21-vulnerabilities.

Ressources complémentaires :

- Voir le webinaire à la demande : https://www.brighttalk.com/central/account/616385/channel/13809/video/602171

- En savoir plus sur Forescout Research : Hacktivists attack U.S. water treatment plant – analysis and implications

À propos de Forescout

Forescout Technologies, Inc., un leader mondial en cybersécurité, identifie, potège et aide à assurer la conformité de tous les actifs cyber connectés gérés ou non gérés - IT, IoT, IoMT, et OT. Depuis plus de 20 ans, des organisations du classement Fortune 100 et les administrations font confiance à Forescout pour leur apporter une cybersécurité automatisée à grande échelle. Forescout fournit à ses clients une intelligence basée sur les données pour détecter avec précision les risques et remédier rapidement aux cybermenaces sans perturber les actifs essentiels de l’entreprise Fod OT. La plateforme Forescout® offre des capacités complètes pour la sécurité du réseau, la gestion des risques et d'exposition, ainsi qu'un dépistage élargi et des réactions. Forescout permet à ses clients de mieux gérer les risques et de remédier rapidement aux cybermenaces grâce à un partage de contexte simplifié et une orchestration de flux de travail via des partenaires de son écosystème.

Le texte du communiqué issu d’une traduction ne doit d’aucune manière être considéré comme officiel. La seule version du communiqué qui fasse foi est celle du communiqué dans sa langue d’origine. La traduction devra toujours être confrontée au texte source, qui fera jurisprudence.

Contacts

Steve Bosk

W2 Communications pour Forescout

forescout@w2comm.com

Carmen Harris

carmen.harris@forescout.com